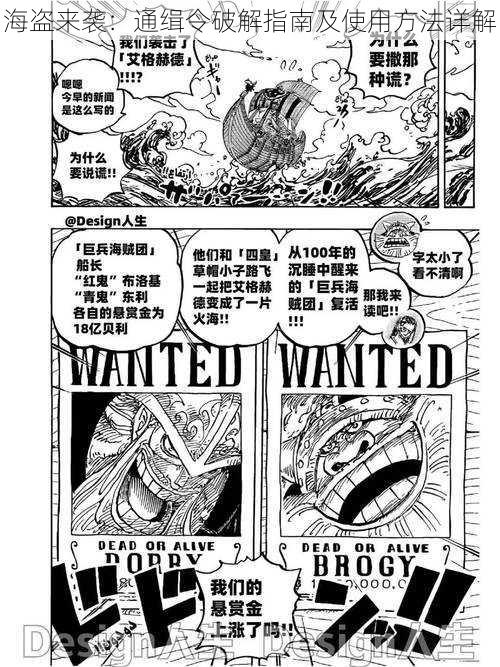

海盗来袭:通缉令破解指南及使用方法详解

随着科技的发展,现代社会的数字化和网络安全成为社会的重要关注点。近年来,以网络黑客和网络犯罪为主的组织行为者频频引起人们的注意,而其中的网络海盗尤为突出。面对如此挑战,本篇文章旨在解读如何破解与使用“通缉令”以应对网络海盗的袭击。通缉令,作为网络犯罪情报收集和追查的重要工具,在网络安全领域具有不可忽视的重要性。本文将围绕“通缉令”的解读、破解及使用方法展开详细讨论。

二、通缉令的破解指南

1. 加密技术:基础与核心

对于破解通缉令来说,首要之务是了解并掌握加密技术的基础原理和应用。现代的网络犯罪信息大多通过加密方式传播,而解密是破译海盗攻击指令的起点。无论是最为传统的RSA加密算法还是更为先进的量子加密技术,理解其工作原理对于破解通缉令至关重要。

2. 反病毒与反木马软件

针对海盗攻击,特别是恶意软件(如病毒、木马等)的入侵,应配备高效的反病毒和反木马软件。这些软件能够实时监控系统安全,发现并清除潜在威胁。定期更新软件的安全补丁和病毒库也是必不可少的。

3. 行为分析技术

行为分析技术是另一种有效的方法来应对通缉令的破解。它通过对网络用户行为的监测和分析,来发现潜在的攻击行为。该技术能识别出海盗行为的异常模式,及时发出警告并采取相应措施。

三、通缉令的使用方法详解

1. 情报收集与整理

在使用通缉令之前,必须进行充分的情报收集和整理工作。这包括对网络海盗的行踪、活动规律以及所使用的工具和手段进行深入的了解和分析。只有掌握了这些信息,才能制定出有效的应对策略。

2. 制定应对策略

根据收集到的情报,制定出具体的应对策略和行动计划。这包括选择合适的加密技术、反病毒软件以及行为分析工具等。还需要根据海盗的攻击手段和特点,制定出相应的防御措施和应急预案。

3. 实施行动与监控

在实施行动过程中,应保持对系统的持续监控和检查,确保系统安全稳定运行。定期对系统进行全面的安全检查和评估,及时发现并修复潜在的安全漏洞和风险点。

四、其他相关研究和观点的引用

除了上述提到的技术和方法外,还有许多其他的研究和观点值得关注和借鉴。例如,网络安全专家XXX提出的多层次防御体系模型,通过构建多层次的防御体系来提高网络系统的安全性;XXX等学者提出的行为模式识别技术,通过对用户行为的实时监测和分析来预防网络海盗的攻击等。这些方法和观点对于我们应对通缉令的破解具有重要的参考价值。

面对网络海盗的威胁,我们需要采取多种手段和方法来应对通缉令的破解和使用。首先应掌握加密技术和反病毒软件等基本知识;其次应注重情报收集与整理;最后制定出有效的应对策略并保持持续的监控和检查。此外还需要关注最新的网络安全研究成果和技术发展趋势不断学习和更新自己的知识和技能以适应不断变化的网络环境并建议企业和组织加强网络安全培训和演练提高员工的安全意识和应对能力从而更好地应对网络海盗的威胁保护网络空间的安全与稳定。同时还要倡导国家及政府部门进一步加大对网络犯罪行为的打击力度制定更为完善的网络安全法规保障公众的利益和网络秩序的健康发展共同维护网络安全稳定和社会秩序稳定提供更加坚实的基础支撑与有力保障条件更加完善的制度保障和政策支持措施来共同推动网络安全事业的发展与进步实现网络强国建设的目标。

本文旨在为读者提供对“海盗来袭:通缉令破解指南及使用方法详解”的理解和建议旨在保护读者在日益严峻的网络环境中提高安全防范意识提供必要的技术支持和社会政策指导通过此项努力以期能够推动整个社会在网络犯罪与防御领域内的不断进步和发展提高全体人民在网络空间的福祉和安全水平共同构建一个更加安全、稳定、和谐的网络环境为社会的可持续发展做出积极贡献。